Một chủ thể, tự xưng là hacker 18 tuổi tuyên bố nhận trách nhiệm về vụ tấn công, khoe khoang với nhiều nhà nghiên cứu bảo mật về những bước đã thực hiện để xâm nhập vào hệ thống của công ty.

Kẻ tấn công đăng trong một kênh trên Slack của Uber tối ngày 15/9: “Xin chào @ tất cả, tôi tuyên bố tôi là một tin tặc và Uber đang rò rỉ dữ liệu”. Bài đăng trên Slack liệt kê một số cơ sở dữ liệu và dịch vụ điện toán đám mây của Uber mà hacker tuyên bố đã xâm nhập. Thông báo kết thúc bằng hành vi đăng xuất, "uberunderpaisdrives."

Theo The New York Times , tờ báo đầu tiên đưa tin về vụ xâm nhập vào hệ thống của Uber, công ty đã tạm thời gỡ bỏ quyền truy cập vào Slack và một số dịch vụ nội bộ khác. Trong bản cập nhật thông tin trưa ngày 16/9, công ty cho biết "các công cụ phần mềm nội bộ mà chúng tôi tạm đóng để đề phòng ngày 15/9 đã quay trở lại hoạt động trực tuyến."

Sử dụng ngôn ngữ thông báo xâm nhập theo thời gian, Uber cũng cho biết ngày 16/9, công ty “không có bằng chứng cho thấy vụ xâm nhập có dấu hiệu liên quan đến quyền truy cập vào dữ liệu nhạy cảm của người dùng (như lịch sử chuyến đi).”

Nhưng những ảnh chụp màn hình mà kẻ tấn công công bố cho thấy hệ thống Uber có thể đã bị xâm nhập sâu và triệt để, những gì mà kẻ tấn công không truy cập vào có thể là do thời gian có hạn chứ không phải do bị hạn chế về khả năng truy cập.

Kỹ sư an ninh mạng và bảo mật thông tin Cedric Owens nhận xét về những chiến thuật lừa đảo và kỹ thuật xã hội mà hacker tuyên bố sử dụng để xâm nhập vào hệ thống công ty: “Đây thật sự là một thất vọng lớn, Uber chắc chắn không phải là công ty duy nhất mà tội phạm mạng đã sử dụng những phương pháp này để xâm nhập. Những kỹ thuật được đề cập trong vụ hack này cho đến nay khá giống với những gì mà rất nhiều nhóm, bao gồm cả tôi, đã sử dụng trong quá khứ. Vì vậy, thật không may, những vụ xâm nhập kiểu này không khiến tôi ngạc nhiên”.

| Cuộc tấn công mạng vào Uber bắt đầu cho thấy hậu quả. Video Patreon |

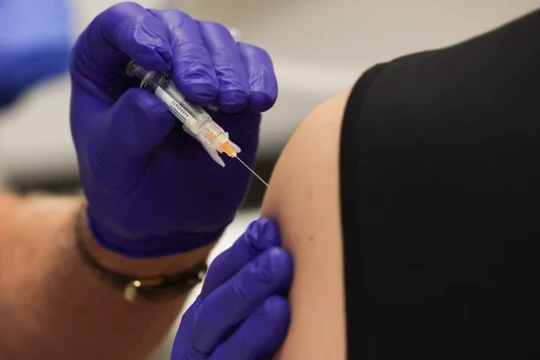

Kẻ tấn công xác nhận, ban đầu có được quyền truy cập vào hệ thống của công ty bằng thủ đoạn nhắm mục tiêu vào một nhân viên và liên tục gửi cho nạn nhân những thông báo đăng nhập xác thực đa yếu tố.

Sau hơn một giờ, kẻ tấn công liên hệ với nạn nhân trên WhatsApp, giả danh là nhân viên CNTT của Uber và nói rằng các thông báo (xác thực đa yếu tố) MFA sẽ dừng lại sau khi nạn nhân chấp thuận đăng nhập.

Phương thức tấn công này được gọi là những cuộc tấn công "MFA mệt mỏi" hoặc "kiệt sức", lợi dụng các hệ thống xác thực trong đó chủ sở hữu tài khoản chỉ cần phê duyệt đăng nhập thông qua thông báo đẩy “push notification” với URL đăng nhập trên thiết bị chứ không cần phải thông qua những phương tiện xác thực khác như cung cấp mã số xác nhận từ hệ thống. Tiện ích này khiến những kẻ tấn công ngày càng sử dụng nhiều hơn các lời nhắc MFA lừa đảo.

Hiện nay, tin tặc ngày càng tăng cường các cuộc tấn công lừa đảo xung quanh việc xác thực hai yếu tố nhiều công ty triển khai ứng dụng này. Vụ xâm nhập Twilio gần đây cho thấy hậu quả vô cùng nghiêm trọng khi một công ty cung cấp dịch vụ xác thực đa yếu tố bị xâm nhập. Các tổ chức yêu cầu khóa xác thực vật lý (Khóa bảo mật phần cứng) để đăng nhập tự bảo vệ thành công chống lại các cuộc tấn công kỹ thuật xã hội từ xa.

Cụm từ " không tin cậy " đã trở thành một từ thông dụng đôi khi vô nghĩa trong ngành bảo mật, nhưng vụ vi phạm của Uber cho thấy một ví dụ về sự “không tin cậy” trong các phương thức bảo mật MFA. Sau khi kẻ tấn công có quyền truy cập ban đầu vào bên trong công ty, hacker có thể truy cập vào các tài nguyên được chia sẻ trên mạng như các tập lệnh cho chương trình quản lý và tự động hóa PowerShell của Microsoft. Theo tuyên bố của hacker, một trong những đoạn mã chứa thông tin xác thực được mã hóa cứng cho tài khoản quản trị viên của hệ thống quản lý truy cập Thycotic.

Với quyền kiểm soát tài khoản này, hacker lấy được mã thông báo truy cập cơ sở hạ tầng đám mây của Uber, bao gồm Amazon Web Services, GSuite của Google, bảng điều khiển vSphere của VMware, trình quản lý xác thực Duo và dịch vụ quản lý truy cập và nhận dạng quan trọng OneLogin.

Ảnh chụp màn hình do hecker cung cấp xác nhận các tuyên bố về quyền truy cập sâu này, bao gồm cả OneLogin. Ngày 16/9, các nhà nghiên cứu từ công ty an ninh mạng Group IB cho rằng, chủ thể tấn công mạng có thể đã xâm nhập vào Uber lần đầu tiên vào đầu tuần này và chỉ công bố sự hiện diện và kết quả vào ngày 15/9.

Một kỹ sư bảo mật độc lập mô tả quyền truy cập tài khoản OneLogin mà tin tặc Uber giành được là “giải độc đắc vé vàng”.

“Đó là ý Chúa - hacker sở hữu chiếc chìa khóa để có thể truy cập vào tất cả” kỹ sư bảo mật nói thêm. “Đó là Disneyland. Đó là một tấm séc chưa điền số, cửa hàng kẹo và món quà ngày Giáng sinh cùng một lúc. Nhưng chắc chắn, dữ liệu chuyến đi của khách hàng không bị ảnh hưởng."

“Tôi nghĩ rằng có rất nhiều cơ hội để chủ động phát hiện và ngăn chặn,” kỹ sư bảo mật tấn công Owens nói. “Tuy nhiên, điều này có thể khó thực hiện trong thực tế, khi có rất nhiều vấn đề trong công việc và thói quen, v.v. Hoặc cũng có thể vô tình mất cảnh giác khi làm việc trong không gian hệ thống thời gian dài.”

Theo Wired