Theo thông tin từ đại diện Công ty an ninh mạng CMC InfoSec, ngày 05/09 vừa qua, hãng bảo mật FortiGuard Labs đã phát hiện một số tài liệu chứa mã độc, với tên gọi là Rehashed RAT - được sử dụng để khai thác lỗ hổng CVE-2012-0158. Dựa trên những phân tích, dường như đây là một chiến dịch tấn công có chủ đích nhằm vào các tổ chức, cơ quan, doanh nghiệp Việt Nam. Các chuyên gia bảo mật tin rằng chiến dịch này được vận hành bởi nhóm hacker 1937CN của Trung Quốc. Liên kết tới nhóm đã được tìm thấy thông qua các tên miền độc hại được sử dụng làm máy chủ C&C.

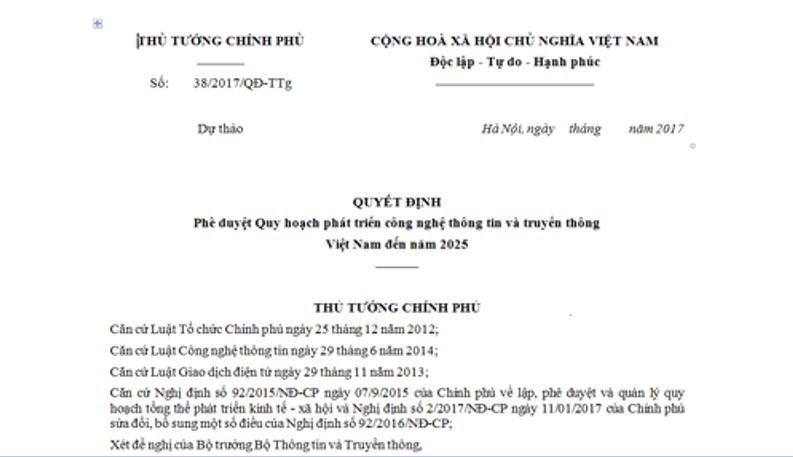

Tin tặc sử dụng các file văn bản giả mạo chứa nhiều thông tin liên quan đến Chính phủ Việt Nam. Ảnh chụp màn hình tài liệu chứa mã độc được gửi qua mail. Nguồn: CMC Infosec

Tin tặc sử dụng các file văn bản giả mạo chứa nhiều thông tin liên quan đến Chính phủ Việt Nam. Ảnh chụp màn hình tài liệu chứa mã độc được gửi qua mail. Nguồn: CMC Infosec

Cũng giống như những chiến dịch tấn công APT khác, tin tặc phát tán các tài liệu chứa mã độc thông qua Email. Và để thu hút hơn sự chú ý của các nạn nhân, tin tặc sử dụng các file văn bản với tựa đề và nội dung chứa nhiều thông tin liên quan đến chính phủ Việt Nam. Các file doc này chứa mã độc RAT (Remote Access Trojan), loại mã độc này có thể dễ dàng qua mặt các phần mềm bảo mật và firewall bằng cách giả mạo các phần mềm hợp pháp như: GoogleUpdate.exe, SC&Cfg.exe của McAfee AV.

Trình downloader của Rehashed RAT sẽ tải về một RAT (Remote Access Trojan) từ các domain như web.thoitietvietnam.org, dalat.dulichovietnam.net ,halong.dulichculao.com

Dựa trên thông tin về CVE-2012-0158 thì những phiên bản sau có nguy cơ bị khai thác bởi Rehashed RAT bao gồm: Microsoft Office 2003 SP3, 2007 SP2 and SP3, and 2010 Gold and SP1; Office 2003 Web Components SP3; SQL Server 2000 SP4, 2005 SP4, and 2008 SP2, SP3, and R2.

Nhận định về sự kiện này, chuyên gia CMC InfoSec cho biết: Lỗ hổng CVE -2012-0158 đã được Microsoft cảnh báo và phát hành bản vá từ năm 2012, việc sử dụng các file doc. phát tán RAT cũng không còn mới và được các cơ quan chức năng cảnh báo liên tục nhưng vẫn có trường hợp bị lây nhiễm và cũng có nhiều đơn vị không có phương án update bản vá Windows. Điều này đồng nghĩa với việc chấp hành các chính sách, tiêu chuẩn về an toàn thông tin tại Việt Nam vẫn còn chưa được đánh giá đúng và chưa hiệu quả.

Được biết, hơn 2 năm trước, hãng bảo mật Kaspersky (Nga) đã công bố trong một nghiên cứu bảo mật mới về việc nhiều nhóm gián điệp không gian mạng khai thác lỗ hổng bảo mật có tên mã CVE-2012-0158 trên phần mềm Microsoft Office để nhắm đến mục tiêu cụ thể là những cơ quan chính phủ, tổ chức quân sự, các tập đoàn lớn... tại các quốc gia trong khu vực châu Á - Thái Bình Dương, với mục tiêu thu thập thông tin tình báo, chính trị...

Một khi mã độc được kích hoạt thành công trên máy tính của nạn nhân, mã độc này sẽ tự lây nhiễm vào trình duyệt web của máy tính và âm thầm tải về một công cụ quản trị từ xa để cho phép hacker xâm nhập vào máy tính. Mã độc này sẽ mở một cửa hậu (backdoor) trên máy tính của nạn nhân, cho phép hacker chiếm toàn quyền điều khiển máy tính, bao gồm cả khả năng tải file và thực thi thêm các tính năng khác.

Việc các hacker khai thác một lỗ hổng bảo mật đã có vài năm tuổi đời cho những hoạt động tấn công mạng cho thấy một thực tế về sự thờ ơ trong việc vá các lỗ hổng bảo mật nghiêm trọng. Điều này cũng đồng thời cho thấy sự cần thiết phải vá lại các lỗ hổng bảo mật nghiêm trọng cũng như khắc phục các hạn chế về bảo mật trên các hệ thống máy tính quan trọng và nhạy cảm.

Chuyên gia an ninh mạng CMC khuyến cáo:

- Khi nhận được các email không rõ nguồn gốc, người dùng không nên mở các tập tin đính kèm,

- Thường xuyên cập nhập các bản vá bảo mật

- Để ngăn kích hoạt tính năng khai thác RTF này, điều quan trọng là phải áp dụng các bản vá lỗi do Microsoft đưa ra để đề cập đến lỗ hổng CVE-2012-0158.