|

Mới đây, TeamViewer đã phát hành bản vá cập nhật cho một lỗ hổng đặc biệt nghiêm trọng có định danh CVE 2020-13699. Nếu khai thác thành công, tin tặc có thể đánh cắp mật khẩu và xâm nhập hệ thống từ xa.

Đáng lo ngại hơn, cuộc tấn công này có thể được thực hiện gần như tự động mà không cần nhiều tương tác của nạn nhân. Theo đó, tin tặc chỉ cần lừa nạn nhân nhấp vào đường dẫn chứa mã độc một lần duy nhất là có thể hoàn thành cuộc tấn công.

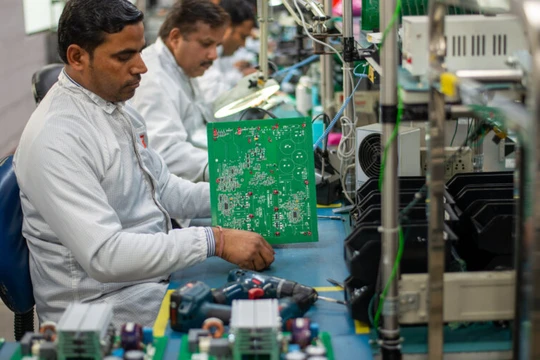

TeamViewer là một phần mềm điều khiển máy tính từ xa phổ biến hiện nay. Nó cho phép người dùng chia sẻ quyền điều khiển máy tính của họ một cách an toàn hoặc kiểm soát toàn bộ máy tính của người khác qua Internet từ khắp mọi nơi trên thế giới.

Phần mềm truy cập từ xa này tương thích với nhiều nền tảng khác nhau, bao gồm: Windows, macOS, Linux, Chrome OS, iOS, Android, Windows RT, Windows Phone 8 và BlackBerry.

Được phát hiện bởi nhà nghiên cứu Jeffrey Hofmann thuộc công ty bảo mật Praetorian, lỗ hổng này được xếp loại mức rủi ro cao, nằm trong cách mà TeamViewer trích dẫn các trình xử lý URI tùy chỉnh của phần mềm, cho phép kẻ tấn công chuyển hướng yêu cầu xác thực NTLM (một giao thức thẩm định của Microsoft) tới hệ thống của chúng.

Cùng với đó, kẻ tấn công có thể lợi dụng URI scheme của TeamViewer từ một trang web để lừa ứng dụng đã cài đặt trên hệ thống của nạn nhân bắt đầu một kết nối từ xa với giao thức chia sẻ file SMB (một một giao thức chia sẻ tệp tin) mà chúng sở hữu.

Đầu tiên, tin tặc sẽ kích hoạt cuộc tấn công xác thực SMB, làm rò rỉ tên người dùng trên hệ thống và bản hash NTLMv2 của mật khẩu. Dựa trên thông tin bị rò rỉ, cho phép tin tặc sử dụng thông tin đăng nhập đánh cắp được để xác thực máy tính hoặc tài nguyên của nạn nhân.

Để khai thác thành công lỗ hổng, kẻ tấn công cần nhúng một iframe độc hại vào một trang web, sau đó lừa nạn nhân truy cập vào URL độc hại đó. Sau khi nạn nhân click vào, TeamViewer sẽ tự động khởi chạy trên Windows desktop của máy khách và mở giao thức chia sẻ file SMB từ xa. Sau đó, hệ điều hành Windows sẽ thực hiện xác thực NTLM khi mở chia sẻ SMB và yêu cầu đó có thể bị chuyển tiếp để thực thi mã.

TeamViewer đã vá lỗi bảo mật này bằng cách trích dẫn các tham số được truyền bởi các trình xử lý URI bị ảnh hưởng, ví dụ như URL: teamviewer10 Protocol “C:\Program Files (x86)\TeamViewer\TeamViewer.exe” “%1”

Mặc dù cho đến hiện tại, lỗ hổng này vẫn chưa ghi nhận khai thác trên thực tế, nhưng sự phổ biến của TeamViewer với hàng triệu người dùng trên toàn cầu khiến ứng dụng này luôn là mục tiêu tấn công của tin tặc.

Do đó, người dùng được khuyến nghị nên nhanh chóng nâng cấp phần mềm của mình lên phiên bản 15.8.3, trước khi tin tặc bắt đầu lợi dụng khai thác lỗ hổng và xâm nhập vào hệ thống máy tính hệ điều hành Windows.

Theo Tạp chí Điện tử ngày nay