Theo Cộng đồng An ninh mạng Việt Nam, cuộc tấn công vào các mạng Wi-Fi kích hoạt WPA/WPA2 được vô tình phát hiện bởi Steube khi đang phân tích tiêu chuẩn bảo mật WPA3 mới.

Phương pháp hack Wi-Fi mới này có thể cho phép kẻ tấn công khôi phục mật khẩu (preshared key), từ đó xâm nhập vào mạng Wi-Fi và nghe lén các liên lạc trên Internet.

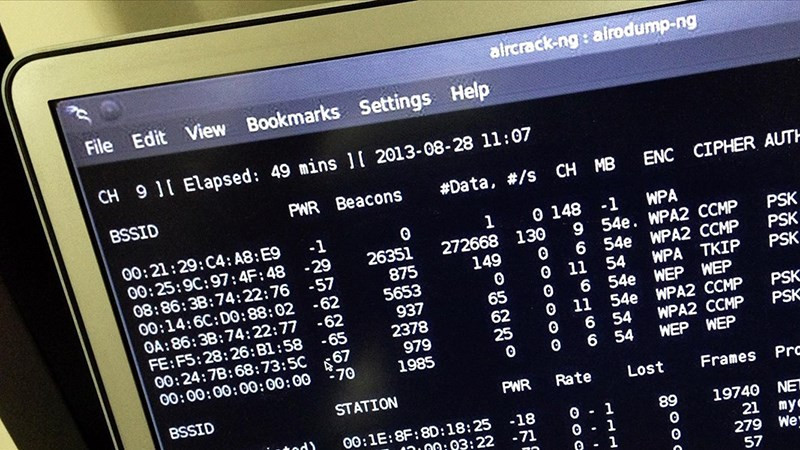

|

Theo các nhà nghiên cứu, các phương thức hack Wi-Fi trước đây yêu cầu kẻ tấn công phải chờ ai đó đăng nhập vào mạng và phải bắt được thông tin xác thực 4 chiều đầy đủ của giao thức xác thực cổng mạng EAPOL.

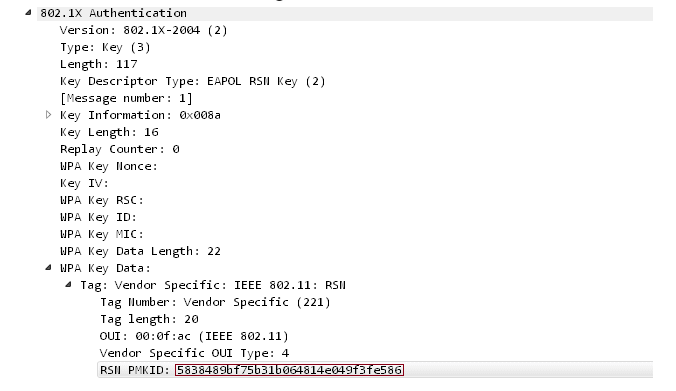

Trong khi đó, cuộc tấn công mới không yêu cầu phải có người dùng khác trên mạng mục tiêu để bắt được thông tin xác thực. Thay vào đó, cuộc tấn công được thực hiện trên RSN IE (Robust Security Network Information Element) sử dụng một frame EAPOL (Giao thức xác thực mở rộng qua mạng LAN) duy nhất sau khi gửi yêu cầu từ điểm truy cập.

Robust Security Network (Mạng an ninh mạnh) là một giao thức để thiết lập liên lạc an toàn qua mạng không dây 802.11 và có kích hoạt PMKID, khóa cần thiết để thiết lập kết nối giữa máy khách và điểm truy cập.

Bước 1 - Kẻ tấn công có thể sử dụng một công cụ, như hcxdumptool (v4.2.0 hoặc cao hơn), để yêu cầu PMKID từ điểm truy cập mục tiêu và dump frame nhận được vào một tệp.

Bước 2 - Sử dụng công cụ hcxpcaptool, đầu ra (ở định dạng pcapng) của frame có thể được chuyển đổi thành một định dạng băm được Hashcat chấp nhận.

Bước 3 - Sử dụng công cụ bẻ khóa mật khẩu Hashcat (v4.2.0 hoặc cao hơn) để nhận mật khẩu WPA PSK (Khóa chia sẻ trước) và Bingo!

Đó là mật khẩu của mạng không dây mục tiêu, quá trình bẻ khóa có thể mất thời gian tùy thuộc vào độ dài và độ phức tạp của mật khẩu.

"Vào thời điểm hiện tại, chúng tôi không biết kỹ thuật này ảnh hưởng đến nhà cung cấp nào hoặc bao nhiêu bộ định tuyến, nhưng chúng tôi nghĩ rằng nó sẽ có tác dụng với tất cả các mạng 802.11i/p/q/r bật tính năng chuyển vùng ở hầu hết các bộ định tuyến hiện đại", Steube cho biết.

Vì kỹ thuật hack Wi-Fi mới chỉ tác động đến các mạng bật chức năng chuyển vùng và yêu cầu kẻ tấn công phải brute force mật khẩu, người dùng được khuyến khích đặt mật khẩu mạnh và khó để bảo vệ mạng Wi-Fi của họ.

Kỹ thuật hack Wi-Fi này cũng không có tác dụng với giao thức bảo mật không dây thế hệ mới WPA3, vì giao thức mới khó tấn công hơn với giao thức thiết lập khóa hiện đại được gọi là SAE.