Theo Beaking Defence, tập đoàn Lockheed có 98.000 người làm việc trên toàn thế giới. Mạng nội bộ của tập đoàn này chạy khoảng 8.500 chương trình khác nhau, tương tác trên Internet 20 tỷ lượt mỗi ngày tương đương hơn 230.000 sự kiện mỗi giây.

99% các hoạt động đó là email, ping, nhật ký, quảng cáo... – những dữ liệu này được đánh giá “chủ yếu là vô nghĩa”, giám đốc tình báo mạng Lockheed, ông Mike Gordon, phát biểu trong cuộc trò chuyện với tác giả bài viết và một nhà báo khác sáng ngày 18.10.2018. Nhưng nằm lẫn trong đống cỏ khô khổng lồ có thể là một nắm kim tiêm tẩm thuốc độc.

Nga, Trung Quốc, Bắc Triều Tiên và rất nhiều quốc gia tiên tiến khác muốn tìm kiếm thông tin về những vũ khí Lockheed Martin chế tạo cho Mỹ và đồng minh, từ máy bay tiêm kích tàng hình F-35, chiến hạm Littoral, tên lửa siêu âm và hệ thống phòng thủ tên lửa. Gordon và các cộng sự của ông cho biết, các hacker đa quốc gia liên tục tấn công Lockheed từ ít nhất là năm 2003 hoặc sớm hơn. Làm thế nào công ty biết được tình huống nào trong số hàng tỷ các sự kiện đòi hỏi phải hành động bảo vệ an ninh?

Trong lĩnh vực an ninh mạng, các chuyên gia biết rõ, chương trình kết nối an toàn không gian mạng không thể dựa vào các phần mềm chống vi-rút và tường lửa. Vì, những chương trình an ninh mạng đó hoạt động dựa trên cơ sở dữ liệu là những phần mềm độc hại đã biết. Nhưng những hacker tinh vi liên tục thay đổi chiến thuật, vì vậy không có “dấu hiệu” cố định nào để phát hiện.

Nhưng nhân viên công ty không thể dựa vào những phát hiện bất thường để cảnh báo về việc có kẻ đã xâm nhập vào hệ thống, khi phát hiện thấy hoạt động lạ trên mạng nội bộ, những kẻ tấn công đã truy cập vào bên trong. Thay vào đó, Lockheed bảo vệ chính mạng nội bộ của mình - các khách hàng trả tiền cho hoạt động này - bằng cách tìm kiếm các hành vi đặc trưng của những hacker, chiến thuật này được gọi là “tình báo – phòng thủ”.

Tình báo – phòng thủ

Lockheed ước tính những kẻ tấn công mạng thực sự nguy hiểm - được gọi là “mối đe dọa liên tục nâng cấp (APT)" – thu thập hàng trăm kỹ thuật tấn công khác nhau nhằm vào hệ thống mạng của công ty mỗi năm. Mỗi chiến dịch tấn công đó có thể liên quan đến hàng trăm email, ping hoặc các sự kiện khác phát hiện được.

Hacker thay đổi các kỹ thuật sử dụng theo thời gian và sự phát triển của công nghệ. Trong những năm qua, do hệ thống mạng công ty Lockheed được bảo vệ tốt hơn, các hacker tăng cường các cuộc tấn công mạng vào 16.000 nhà cung cấp và nhà thầu phụ, tìm kiếm một con đường gián tiếp truy cập vào nhà thầu chính và các cơ quan chức năng của chính phủ.

Các hacker biết rõ, có những giới hạn pháp lý trong thương thảo hợp đồng với bên thứ ba, các nhà thầu phụ thường không thích tiết lộ doanh nghiệp nào là nhà thầu phụ B’, do sợ nhà thầu chính quyết định cắt bỏ trung gian. Nhưng Lockheed và Lầu Năm Góc đang làm việc để bổ sung thêm các điều khoản cho những hợp đồng, cho phép các cơ quan quản lý của chính phủ, không phải là Lockheed, có thể kiểm soát được toàn bộ mọi thành tố của chuỗi cung cấp.

Một xu hướng "hack" khác đang gia tăng, đó là việc sử dụng các phương tiện truyền thông mạng xã hội, đặc biệt là Facebook và LinkedIn nhằm thu thập thông tin chi tiết về các nhân viên Lockheed và nhà thầu phụ. Từ đó tìm kiếm và phát triển các cuộc tấn công tùy chỉnh tinh xảo vào mạng của tập đoàn.

Gordon cho biết một số tin tặc đóng vai trò là nhà tuyển dụng, sao chép các yêu cầu tuyển dụng đăng thực sự trên internet và gửi cho các mục tiêu bằng những email vô hại nhằm thiết lập mối quan hệ trước khi cài thêm bẫy bằng mã độc ẩn trong liên kết có nhãn "nhấp chuột tải lên hồ sơ của bạn" hoặc thậm chí trong PDF có bản đồ nơi gặp gỡ để phỏng vấn.

Gordon và các đồng nghiệp của ông giải thích, những chiến thuật tấn công liên tục thay đổi. Một đối thủ thông minh sẽ không liên tục tấn công các điểm yếu giống nhau với một phần mềm độc hại từ một địa chỉ IP lặp đi lặp lại,. Điều đó có nghĩa là, những kẻ xấu không phí thời gian và tiền bạc để lặp lại một quy trình mỗi khi tấn công. Nhưng nhân viên an ninh mạng có thể tìm thấy một số dấu hiệu lặp đi lặp lai cho phép cơ quan xây dựng một hồ sơ về một hacker hoặc một nhóm cụ thể, từ đó cho phép khám phá các cuộc tấn công mà trước đây có thể bỏ lỡ.

Trong quá trình phát hiện các cuộc tấn công mạng, cơ quan an ninh mạng tích lũy những manh mối để xây dựng một hệ thống dữ liệu đầy đủ hơn, khám phá nhiều cuộc tấn công hơn hoặc tích lũy thêm manh mối.

Mục tiêu của phòng thủ theo định hướng tình báo là vòng phản hồi tích cực. Điều đó cũng giống như sự trùng lặp trong công tác trinh sát, tình báo trong chống khủng bố, khi các phản gián đặc nhiệm chống khủng bố bắt được mục tiêu, các chuyên gia phân tích tình báo có thể lục soát điện thoại di động của người bị bắt, sử dụng các công cụ, phần mềm đặc biệt để tìm ra những kẻ đồng phạm.

Framework mà Lockheed sử dụng cho việc thu thập thông tin tình báo này là phần mềm được gọi là Cyber Kill Chain®. Lockheed đã đăng ký phần mềm đó như một nhãn hiệu thương mại, mặc dù tên gọi phần mềm chỉ đơn giản là gắn hai thuật ngữ chung vào với nhau. "Kill chain" là thuật ngữ quân sự chỉ tất cả các bước cần phải tiến hành để thực hiện một nhiệm vụ, liên quan đến việc thu thập thông tin trinh sát, sử dụng một loại vũ khí (công cụ phần mềm) đến khảo sát đánh giá thiệt hại. Tất cả các hoạt động này diễn ra trong không gian mạng, hoàn toàn vô hình và trong mỗi bước, hackers sẽ để lại những manh mối điện tử mà người bảo vệ có thể phát hiện và ngăn chặn, phá hủy các nhiệm vụ mà kẻ tấn công mưu toan thực hiện.

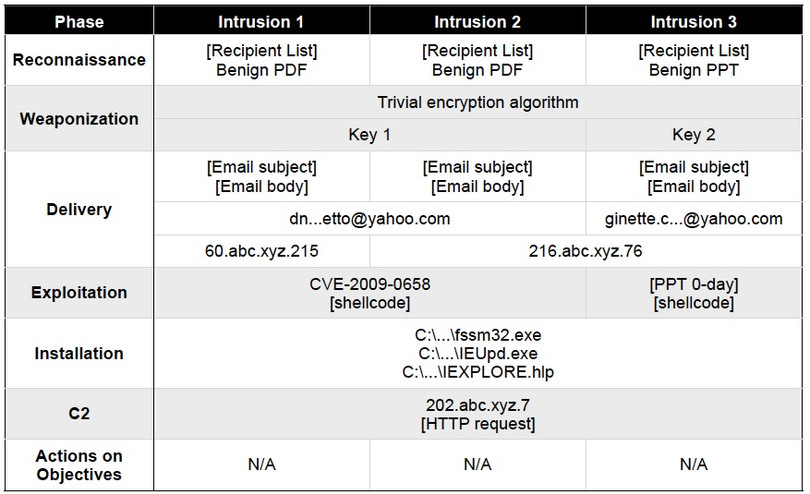

Lockheed xác định bảy bước riêng biệt trong một chuỗi nhằm tiêu diệt một cuộc hacking thành công, từ trinh sát đến khai thác khai thác sử dụng các kết quả đạt được và những "hành động cuối cùng vào mục tiêu" như sao chép dữ liệu bí mật.

|

| Các bước tiến hành một cuộc tấn công mạng của hacker vào Lockheed Martin. |

Các hacker thông minh có thể thay đổi kỹ thuật đột nhập cho một hoặc nhiều bước. Nhưng các hacker có thể thay đổi tất cả bảy bước mỗi lần tấn công có tỷ lệ rất thấp. Điều đó được hiểu là ít nhất một số thuật toán của các cuộc tấn công trong quá khứ - một địa chỉ IP, một mẩu mã code - sẽ hiển thị trong cuộc tấn công tương lai gần, cho phép ngăn chặn và trước khi sự cố hacking hoàn tất, tốt nhất là tiêu diệt mã độc trước khi hacker rà quét hệ thống an ninh nội bộ mạng và tìm ra điểm yếu.

Dữ liệu lớn, AI và nhân sự

Việc tìm kiếm các mẫu định kỳ này yêu cầu phải phân tích một dung lượng lớn dữ liệu, càng nhiều càng tốt. Kích thước cao nhất mà Lockheed thu thập và tạm thời lưu trữ ít nhất là 1 petabyte mỗi ngày: Khối lượng thông tin lấp đầy khoảng 125.000 dung lượng ổ cứng của chiếc máy tính xách tay mà tác giả bài viết đang sử dụng.

Để đối phó với những khối lượng dữ liệu này, Lockheed đầu tư mạnh phát triển phần mềm và phần cứng phân tích dữ liệu, trí tuệ nhân tạo (AI) và máy tính tự học. Mục tiêu là phát triển một tập hợp các thuật toán kiểm soát mạng hoặc hệ thống các vũ khí tự giải quyết các mẫu thông thường, đã từng có dấu hiệu trong bộ phân tích dữ liệu. Sau đó, hệ thống phần mềm có thể cảnh báo người dùng với những gì bất thường.

Đến thời điểm này, an ninh mạng nội bộ vẫn phụ thuộc hoàn toàn vào trí tuệ con người, Gordon và các cộng sự của ông cho biết. Lockheed thực sự tổ chức lại các hoạt động toàn cầu của mình để mọi người luôn tỉnh táo và theo dõi sát sao tiến trình, không ai bị quá tải nặng nề trong "công việc phu mộ" này.

Hiện nay lực lượng an ninh mạng của tập đoàn kiểm soát đan chéo nhau từ các nhóm lớn ở Rockville và Denver và các nhóm bốn người ở Anh và Úc. Các trung tâm lớn hơn không chỉ có các nhà phân tích mà còn có cả các lập trình viên để viết những công cụ mới khi cần thiết, các chuyên gia kỹ thuật đảo ngược để giải mã các code tấn công, các chuyên gia hạ tầng phần cứng giúp các mạng rộng lớn của Lockheed chạy trơn tru, tất cả đều ở bên cạnh nhau, có thể hỗ trợ, giúp đỡ tốt hơn.

Doug Booth, giám đốc phát triển kinh doanh công ty, tiếp thị các công cụ bảo mật, cung cấp dịch vụ và đào tạo an ninh mạng của tập đoàn Lockheed cho biết: phần lớn các công cụ, dịch vụ và thiết bị ban đầu được phát triển để tự vệ mạng nội bộ, sau đó là cung cấp cho các khách hàng như Lầu Năm Góc và các quốc gia đồng minh. Ông Booth cho biết: “Hệ thống mạng nội bộ của công ty Lockheed chúng tôi có hàng trăm lỗ hổng... Tập đoàn có hàng nghìn người và có thể xảy ra các lỗi bảo mật".

"Chúng tôi nói về tầm quan trọng của các công cụ và công nghệ an ninh mạng", Booth nói: "Nhưng tài sản thực sự quý giá nhất trong cuộc chiến không gian ảo này là một chiến binh được huấn luyện đào tạo và có kỹ năng."