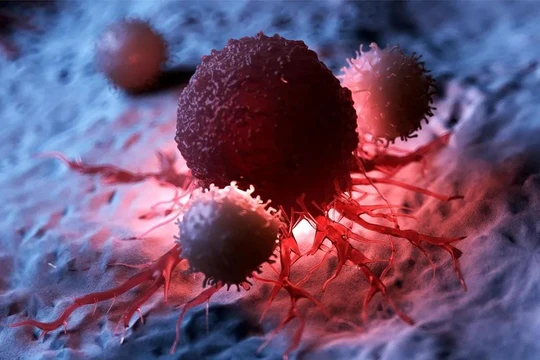

Theo ZDnet, các chuyên gia đã cảnh báo rằng vụ tấn công đòi tiền chuộc (ransomware) gây ra sự hỗn loạn trên toàn cầu có thể hồi phục trở khi các nhân viên trở lại văn phòng làm việc trong ngày thứ Hai.

Mặc dù ransomware đã trở thành mối đe dọa ngày càng gia tăng trong một thời gian, cuộc tấn công đặc biệt này không phải là ngoại lệ, phần lớn bởi vì ransomware được kết hợp với một chức năng giống như con sâu, cho phép lây lan nhanh chóng từ PC sang PC.

Tốc độ lây lan như sét đánh của cuộc tấn công ransomware WannaCrypt đã được cảm nhận trên toàn thế giới vào tuần trước, gây ra sự cố cho hàng ngàn tổ chức tư nhân và khu vực công trên khắp các quốc gia vào hôm thứ Sáu và buộc các bệnh viện ở Anh phải hủy bỏ việc điều trị, chuyển sang dùng bút và giấy. Các ransomware cũng gây ra vấn đề ở Đức, Nga, Mỹ, và Tây Ban Nha.

Và bây giờ, vì cuộc tấn công bắt đầu vào chiều thứ Sáu, có một số lo ngại rằng nhiều máy tính cá nhân trên toàn thế giới có thể đã bị nhiễm vào cuối tuần này - có nghĩa là các công ty có thể gặp trở ngại khi họ trở lại làm việc.

Trung tâm an ninh mạng quốc gia của Anh Quốc, tổ chức có nhiệm vụ giữ cho cơ sở hạ tầng quan trọng của Anh khỏi các cuộc tấn công không gian mạng, cho biết kể từ khi nó được miêu tả là "cuộc tấn công ransomware phối hợp toàn cầu" vào thứ Sáu, không có cuộc tấn công mới.

Tổ chức này cảnh báo: "Điều quan trọng là phải hiểu rằng cách thức các cuộc tấn công này hoạt động là các máy móc và mạng đã bị lây nhiễm có thể chưa được phát hiện, các lây nhiễm hiện có từ phần mềm độc hại có thể đang lây lan trong các mạng lưới".

"Điều này có nghĩa là khi một tuần làm việc mới bắt đầu, có khả năng ở Anh và các nơi khác các trường hợp khác của ransomware có thể mới được phát hiện, thậm chí ở một quy mô đáng kể".

Trung tâm an ninh mạng quốc gia của Anh Quốc cho biết đã có những nỗ lực để tấn công các tổ chức ngoài NHS (Bộ Y tế Anh) và rằng bất kỳ tổ chức nào cũng hoàn toàn có thể bị ảnh hưởng và cần phải thực hiện đúng hướng dẫn.

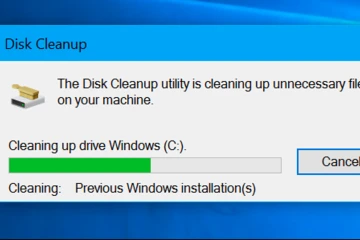

Các công ty nên đảm bảo rằng các bản vá phần mềm được cập nhật và đang sử dụng các dịch vụ phần mềm chống vi-rút thích hợp. Cơ quan này cũng cho biết các công ty nên sao lưu các dữ liệu quan trọng bởi vì "không ai có thể đòi tiền chuộc của bạn nếu bạn giữ dữ liệu ở một nơi khác".

Người dùng gia đình và các doanh nghiệp nhỏ nên chạy Windows Update, đảm bảo rằng phần mềm chống vi-rút của họ được cập nhật và chạy quét, cũng như xem xét sao lưu dữ liệu.

Microsoft cho biết mã khai thác được WannaCrypt sử dụng được thiết kế để chỉ làm việc với Windows 7 và Windows Server 2008 chưa được vá hoặc thậm chí các hệ thống trước đó như Windows XP.

Một bản vá lỗ hổng đã được Microsoft đưa ra hồi tháng Ba, nhưng nhiều tổ chức đã hoặc không thể cập nhật hệ thống của họ hoặc đã sử dụng các hệ điều hành như Windows XP, không được vá vì Microsoft không còn phát hành các bản vá bảo mật cho phần mềm cũ. Sau cuộc tấn công ransomware khổng lồ, Microsoft đã mở rộng bản cập nhật bảo mật bao gồm Windows XP.

Theo Tạp chí Diễn đàn đầu tư

http://vnreview.vn/tin-tuc-an-ninh-mang/-/view_content/content/2156636/canh-bao-lan-song-tan-cong-ransomware-thu-hai-bat-dau-dien-ra-hom-nay-15-5