IT Leader Club tổ chức buổi tọa đàm về mã độc tống tiền với cách tiếp cận vấn đề hoàn toàn mới, qua đó sự chia sẻ của diễn giả là ít nhất, và đóng góp của thành viên tham gia là nhiều nhất.

Đại diện Câu lạc bộ lãnh đạo CNTT (ITLC) cho biết, tất cả nội dung thảo luận đều được ghi nhận để hình thành playbook cho khoảng 13.000 thành viên ITLC.

Nguồn gốc của Ransomware

Mở đầu buổi tọa đàm, ông Philip Hùng Cao - thành viên ban cố vấn ITLC có phần trình bày tóm lược về ransomware.

Theo ông Philip Hùng Cao, ransomware là một dạng phần mềm độc hại, thuộc họ malware, nhưng nó không chỉ đơn thuần là tấn công xóa dữ liệu, mà còn lấy cắp thông tin và tống tiền, ra đời năm 1989 với sự gia tăng không ngừng biến đổi với hơn 30 biến thể, với các tên gọi gần đây nhất như: PClock, KeRanger, Locky...

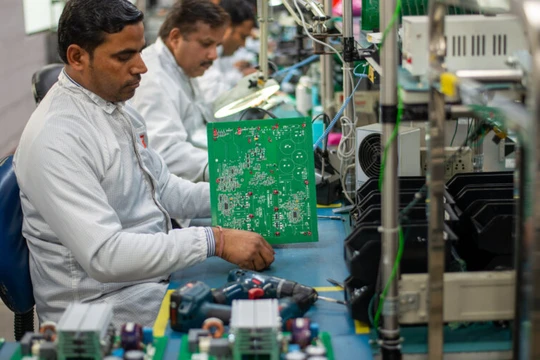

|

| Đại diện Câu lạc bộ lãnh đạo CNTT (ITLC) khởi động buổi tọa đàm. |

Hình thức của Ransomware hoạt động như là một mô hình kinh doanh, vì nó có thể “hái” ra tiền. Đầu tiên, Ransomware nhắm đúng đối tượng tiềm năng là các doanh nghiệp, các cá nhân có khả năng chi trả, tiếp đến nó chiếm quyền điều khiển và làm mọi cách ngăn cản chủ sở hữu truy cập chính hệ thống, thiết bị của họ, và hình thức không đơn giản là mã hóa tập tin, hồ sơ, phân vùng, mà cả trên cả ổ cứng, tất cả hệ điều hành như Window, Mac OS, Linux, Android, và cả trên IoT.

Sau khi nạn nhân bị nhiễm thì ngay lập tức hiển thị thông báo cho chủ thể với lời nhắc khiếm nhã “Chúc mừng bạn đã bị mã hóa dữ liệu và cho tôi xin ít tiền trà nước”, nó “tốt” đến nổi trong bảng thông báo với hướng dẫn luôn các cách trả tiền nhanh chóng dễ dàng nhất cho người bị nhiễm.

Tuy nhiên, chưa dừng lại ở đó, ông Phillip Hùng Cao còn cho biết thêm theo một nghiên cứu trên mạng thì khi bị nhiễm virus loại này, có khoảng 60-70% trả tiền cho việc giải mã nhưng dường như không nhận được khóa giải mã, bởi vì hình thức giao dịch này không được bảo hộ bởi tổ chức, cơ quan pháp luật nào, mà là thỏa thuận theo ý nguyện cá nhân, giữa kẻ tấn công và nạn nhân.

Ransomware và những chiêu thức đánh lừa người dùng

Bằng các hình thức lây lan từ email bên ngoài gửi vào nội bộ, hoặc thậm chí phát tán từ các email nội bộ của các máy sau khi bị nhiễm, với các đường dẫn đến các website có tính chất gây sự chú ý, tò mò với người dùng, hoặc những nội dung dễ gây nhầm lẫn như là thông báo các thời hạn thanh toán, ảnh hưởng tài chính đến nhân viên kế toán, một khi nạn nhân vô tình nhấp vào, dù chỉ với những tập tin có dung lượng rất nhỏ, chỉ với 8KB thôi thì ngay lập tức virus này sẽ kích hoạt, nó sẽ mã hóa tất cả những dữ liệu, các tập tin hình ảnh, các định dạng văn bản mà trên trực tiếp máy trạm hoặc các máy chủ mà nạn nhân có quyền hạn. Dù rằng các máy có cài đặt các chương trình diệt virus, nhưng chưa được cập nhật dữ liệu các bản vá mới nhất thì Ransomware hoàn toàn có thể vượt qua được.

|

| Buổi sinh hoạt thu hút đông đảo thành viên và khách mời. |

Đặc biệt với các nhân viên quản trị hệ thống, bằng các hình thức quản lý lỏng lẽo như là dùng chung một tài khoản quản trị để đăng nhập vào tất cả hệ thống, mật khẩu đặt đơn giản dễ nhớ dẫn tới bị khai thác, lấy thông tin đăng nhập toàn quyền, ảnh hưởng lên toàn hệ thống kể cả trên nền tảng window, linux cũng “dính đòn”.

Tổng hợp các trường hợp trên cho thấy: phạm vi ảnh hưởng, mức độ phức tạp, cách thức hoạt động, đối tượng, nền tảng rất khác nhau, rất đa dạng của ransomware.

Phát hiện và phòng chống ransomware

Ransomware hoạt động dựa trên các thuật toán mã hóa, đặc biệt rất phổ biến là RSA với chiều dài khóa lên tới 4.096 bit, các thuật toán này được ứng dụng phổ biến đến mức các chương trình antivirus cho là bình thường, trừ khi có dấu hiệu signiture cụ thể.

Để tiếp cận được đối tượng người dùng cuối, ransomware phải đi qua các lớp mạng như thiết bị định tuyến (router), tường lửa (firewall), hệ thống chống tấn công (IPS), qua đó với những hình thức “chiêu dụ” khác nhau người dùng rất khó nhận diện ra virus, đặc biệt là trước các xu thế dịch chuyển lên mây (cloud Computing), dịch chuyển số hóa (digital transformation), IoT,... thì huấn luyện nhận thức an toàn thông tin cũng không phát huy được hiệu quả như kỳ vọng.

|

Để phòng chống hiệu quả thì phải hiểu được các nguyên tắc hoạt động hoặc là kiến trúc của ransomware, ngoài mặt kỹ thuật, thì các yếu tố khách phải quan tâm và đồng hành như là quy trình và con người.

Đối với quy trình, đưa ra được phải thực hiện được, sao lưu thôi chưa đủ phải tiến hành kiểm thử bằng phục hồi kiểm tra, cập nhật các bản vá lỗi, các biến thể ransomware mới.

Đối với phần con người thì không nên dừng lại ở mức huấn luyện nhận thức người, mà phải có những động thái để cho nhân viên “thấy mới tin”, một ví dụ đưa ra là với sự cho phép của ban diều hành, bộ phận IT khảo sát với trò chơi lừa đảo (phishing game): đăng nhập tài khoản để trúng thưởng iPhone 7, diễn ra trong nội bộ công ty để kiểm tra thử thì có đến 40% là lấy được tài khoản.

Các báo cáo thông qua dạng game này để đo lường đánh giá, có sự chuẩn bị, bởi lẽ huấn luyện toàn bộ nhân viên rất khó, trong khi đó sự thay đổi nhân sự liên tục, nhân viên không mấy quan tâm, họ cho rằng đó không phải trách nhiệm của họ.

Để đảm bảo an toàn thông tin cho doanh nghiệp, cần phải có sự chuẩn bị và đầu tư dàn trải, người quản trị hệ thống phải luôn cảnh giác trước những nguy cơ của ransomware và các biến thể của nó, hệ thống phải luôn được sao lưu, phân quyền đúng hạng mục, có kế hoạch phản ứng trước các sự cố.

Đặc biệt là bộ ba Kỹ thuật - Quy trình - Con người phải luôn được phát triển song song và đều đặn.

Theo PC World VN