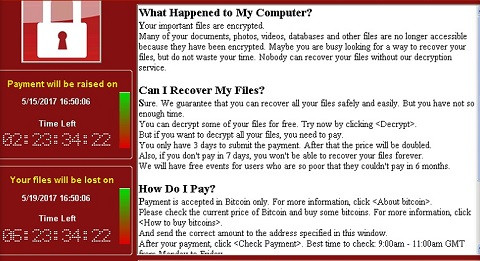

Ngày 12/5 vừa qua, một cuộc tấn công mạng quy mô lớn đã dẫn đến một làn sóng lây nhiễm virus WannaCrypt “khổng lồ”. Mã độc này (mã hóa các dữ liệu từ máy tính bị nhiễm bệnh và lây lan sang các thiết bị khác thông qua SMBv1, một giao thức chia sẻ tập tin trên mạng) đã nhanh chóng được nhân rộng. Có khoảng 200.000 máy tính trong 150 nước là nạn nhân của mã độc, trong đó có máy tính được trang bị trong các bệnh viện ở Anh, và trong các công ty như FedEx và Renault.

Cuộc tấn công mạng đã được kiểm soát sau sự can thiệp của một nhà nghiên cứu an ninh mạng người Anh. Người này đã vô hiệu hóa mã độc bằng cách tác động lên tên miền được các máy tính nhiễm bệnh sử dụng. WannaCrypt khai thác lỗ hổng Windows đã được vá từ tháng 3, Microsoft tung ra bản vá cho phiên bản cũ cho hệ điều hành của hãng. Tuy nhiên, mối đe dọa vẫn còn hiện hữu: trên thực tế, các biến thể của phần mềm độc hại vẫn “lưu hành” trên Internet, và các nhà nghiên cứu của Proofpoint chờ đợi một cuộc tấn công của phần mềm độc hại cạnh tranh, có tên Adylkuzz.

Vai trò quan trọng của các bản cập nhật

Vậy làm thế nào để ngăn chặn kịch bản tấn công tương tự xảy ra trong tương lai? Nếu WannaCrypt lây lan trong vòng một vài giờ, chủ yếu do các máy tính nhiễm bệnh đã không cài đặt các bản cập nhật để vá lỗ hổng liên quan đến SMBv1... hoặc sử dụng hệ điều hành đã lỗi thời, trong đó có Windows 8 và Windows XP, chương trình hỗ trợ cho hai phiên bản này đã kết thúc từ năm 2014.

Trong cuộc tấn công của WannaCrypt, việc cập nhật hệ điều hành là giải pháp bảo mật đầu tiên. Đối với Resistance Cyber, nhóm các chuyên gia Pháp chuyên về bảo mật máy tính, các công ty nên xem xét lại hệ thống bảo trì máy tính để cập nhật mỗi máy, một cách tự động, hoặc trong trường hợp càng sớm càng tốt.

Như Corey Nachreiner, đến từ hãng bảo mật Watchguard, "sự bất cẩn là nguyên nhiên của lây nhiễm", đặc biệt nhiều DSI vô hiệu hóa các bản cập nhật tự động của hệ điều hành và phần mềm để tiết kiệm tiền, hoặc những nhân viên của các công ty start-up đã làm điều tương tự chỉ vì họ thấy cập nhật máy tính là công việc hết sức tẻ nhạt.

Giải pháp hàng đầu: vệ sinh kỹ thuật số

Rõ ràng, cập nhật và ngừng sử dụng Windows XP chưa đủ để ngăn chặn việc một mã độc làm mưa làm gió mà chỉ ngăn chặn sự lây lan của nó. Về cơ bản, WannaCrypt bắt đầu lan rộng thông qua chiến dịch lây nhiễm trên email. Do đó biện pháp an toàn thứ hai được đưa ra: tránh mở một tập tin không có nguồn gốc tin cậy, hoặc khi người gửi không đáng tin cậy.

|

Như theo Résistance Cyber, cuộc tấn công của WannaCrypt không phức tạp, nhưng hệ quả có thể nghiêm trọng nếu cơ sở hạ tầng quan trọng đã bị ảnh hưởng (sân bay, nhà ga, nhà máy điện hạt nhân...).

Phần mềm diệt virus được cho có thể phát hiện ra các mã độc sẽ không bao giờ hiệu quả hơn việc vệ sinh kỹ thuật số vì hacker không ngừng phát triển cách giải quyết của chúng để đối phó lại với các phần mềm bảo mật. Nhưng chúng bị “bất lực” khi người dùng bỏ qua các email lừa đảo gửi đến cho họ. Vì vậy, tất cả là vấn đề vệ sinh kỹ thuật số: nâng cao cảnh giác tốt hơn bức tường tốt nhất.

Lưu giữ các dữ liệu

Giải pháp cuối cùng: sao lưu dữ liệu sang một thiết bị an toàn bên ngoài máy tính, giúp giảm thiểu những thiệt hại do mã độc gây ra.

Những người có giải pháp sao lưu dữ liệu sẽ phục hồi nhanh chóng hệ thống của họ. Nếu không, họ có thể phải mất một vài ngày. Đối với một số công ty, việc mất nhiều dữ liệu được cảnh báo”, ông John Gladstone, chuyên gia bảo mật máy tính tại CommVault nói.

Theo VnMedia